Russian Federation

Russian Federation

Russian Federation

Russian Federation

CSCSTI 14.85

CSCSTI 81.96

The article discusses issues related to the necessary stage components of designing business games for teaching students to build an integrated information security system at an enterprise: features of the analysis of the initial data of an economic entity, the need to conduct a risk assessment in the context of the dynamics of the external world, ensuring the variability of building a protection strategy, forming an objective assessment the effectiveness of the protection system built by the participants.

business games, an integrated information security system, risk assessment, training

Автоматизация всех процессов современного бизнеса и расширение области применения цифровых сервисов и технологий создают потребность в обеспечении защиты информационных ресурсов отдельных пользователей, организаций и государства в целом. Широкий перечень требований, предъявляемых современным рынком труда к специалистам по информационной безопасности (ИБ), обусловлен ценностью обрабатываемой в компании информации, сложностью задач по обеспечению комплексной защиты, а также растущим количеством специалистов по данному направлению [1].

В целях отбора квалифицированных кадров работодатели оценивают не уровень образования и количество научных публикаций потенциального работника, но в большей степени его практический опыт в области ИБ. В этих условиях востребованными на рынке труда становятся специалисты, получившие в вузе профессиональную практико-ориентированную подготовку [2].

В большинстве учебных заведений, реализующих подготовку кадров по ИБ, для закрепления полученных навыков используют семинарские занятия и лабораторные работы по установке, настройке и эксплуатации средств (СрЗИ) и систем защиты информации (СЗИ). Такой подход позволяет студентам ознакомиться с конкретным СрЗИ и его характеристиками в условиях, приближенных к реальным [3]. На рабочем месте будущему специалисту потребуется применять методы и СрЗИ в условиях ограниченного времени и бюджета. Для имитации условий реальных производственных процессов в качестве образовательного инструмента предлагается использовать деловые игры.

Особенность данного инструмента состоит в моделировании среды, в которой отрабатывается способность участника анализировать специфические кейсы и осуществлять поиск решений профессиональных задач в условиях конфликтных ситуаций [4]. Получение и закрепление практических навыков защиты объекта информатизации также подразумевает наличие непосредственно самого объекта информатизации – организации [5].

При создании и проведении деловой игры для обучения специалистов по ИБ необходимо обеспечить формирование профессиональных компетенций и получение практических навыков по построению комплексной системы защиты информации (КСЗИ). Таким образом, разработка деловых игр в области ИБ должна включать следующие этапные компоненты:

1) анализ исходных данных (инфраструктуры организации, описание рынка услуг, особенности деятельности компании, материально-техническое обеспечение и др.), определение информационных ресурсов, подлежащих защите, угроз безопасности информации и возможных путей их реализации для проектирования подсистем и средств обеспечения ИБ;

2) идентификация, анализ и оценка рисков ИБ на основе данных о компании;

3) построение стратегии защиты и ее реализация при помощи конкретных актуальных средств и методов защиты с учетом технико-экономического обоснования соответствующих проектных решений;

4) управление инцидентами, их расследование и анализ для последующей модернизации существующей системы защиты.

Приведенные элементы представляют собой последовательные циклично осуществляемые шаги по построению КСЗИ. Деловая игра в области ИБ должна имитировать перечисленные этапы.

Остановимся подробнее на каждом из этапов.

1) Анализ исходных данных. Организации обрабатывают уникальные данные, что подразумевает специфичные требования к построению КСЗИ на предприятии и ее реализации.

Проектируемая деловая игра должна имитировать процесс аналитического описания специалистом экономического субъекта (организации), а также определения объектов защиты и выявление уязвимостей. Для построения системы защиты в качестве исходных данных сотрудником отдела безопасности изучается показатель исходной защищенности конкретного субъекта безопасности, который на практике вычисляется организациями индивидуально.

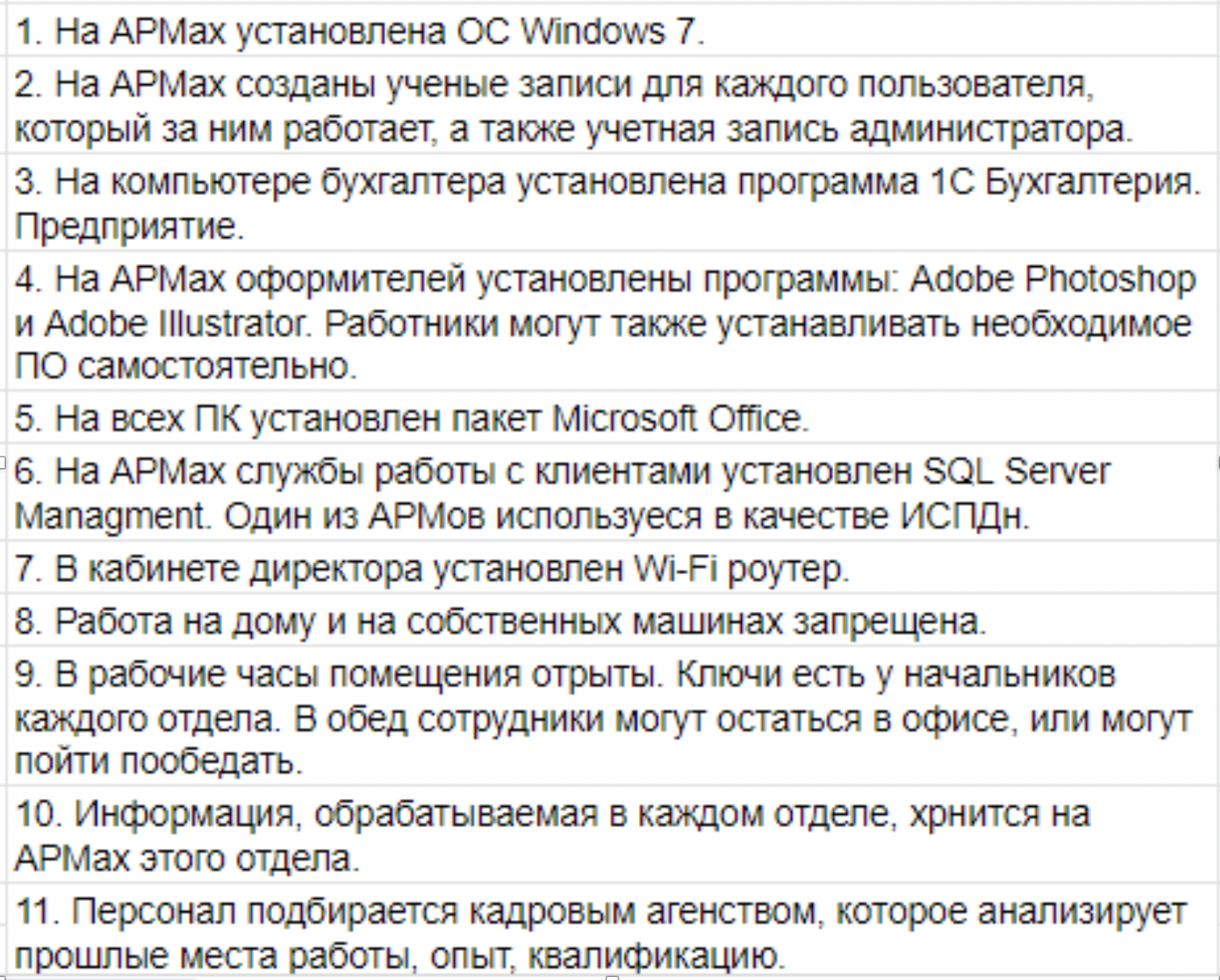

Например, задаются элементы корпоративной информационной системы (ИС), которые в упрощённом виде представлены на рисунке 1.

Рисунок 1 – Элементы корпоративной ИС

Участники игры оценивают показатель исходной защищенности на основе предоставленных данных и могут сделать выводы о низком уровне защищенности организации. Специалисты по защите информации должны обратить внимание на следующие аспекты:

- отсутствие данных о наличии сертификата используемых информационных продуктов;

- наличие открытого доступа к глобальной сети;

- наличие свободного доступа к помещению, в котором обрабатывается информация закрытого доступа;

- наличие системы разграничения доступа;

- отсутствие средств резервного копирования и т.д.

Определение границ системы управления ИБ и уточнение ее целей является начальным этапом разработки концепции защиты информации. Организационная структура компании и ее политика в отношении защиты данных задают ограничения полномочий специалистов и особенности технологических процессов по защите информации. Для построения эффективной системы защиты информации требуется определить цель защиты и ее направления, то есть дифференцировать по значимости отдельные объекты, требующие защиты.

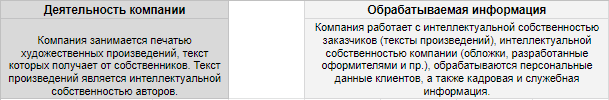

Например, участники игры получают описание деятельности организации и ее активов, представленные на рисунке 2.

Рисунок 2 – Описание деятельности компании

На основании полученных данных участники формируют направления защиты, ранжируя по степени ценности для компании категории защищаемой информации:

- интеллектуальная собственность компании (как информационный ресурс, обеспечивающий основную прибыль компании);

- интеллектуальная собственность заказчиков (как ресурс, влияющий на репутационные активы компании);

- персональные данные клиентов (как защищаемая информация на государственном уровне и ресурс, влияющий на репутационные активы компании);

- кадровая и служебная информация (как защищаемая информация на государственном уровне и ресурс, влияющий на прибыль компании).

Стоимость системы защиты не должна превышать стоимости самой защищаемой информации, что обуславливает необходимость анализа финансовых потоков рассматриваемой организации и оценки ценности информации.

2) Оценка рисков. Деловая игра должна предусматривать процесс оценки рисков, масштабируемый в условиях проведения игры в формате учебного занятия. В рамках прохождения программы обучения по ИБ происходит знакомство с различными методиками оценки рисков. Внешняя среда функционирования современных компаний задает высокую динамику изменения приоритетов и направлений, в результате чего оценка рисков превращается в процесс. В связи с этим, при проектировании деловой игры по ИБ необходимо обеспечить постоянный мониторинг оценки рисков и угроз, например, в виде случайных изменений внешних условий для приближения игровой модели к реальным условиям производственного процесса.

Например, для каждого цикла деловой игры (игрового года) вводятся изменения игрового мира, влияющие на вероятности реализации потенциальных угроз, представленные в таблице 1.

Таблица 1

Варианты изменения внешней среды

|

№ |

Изменение внешней среды |

Влияние на состояние защищённости компании |

|

1 |

Переход на дистанционный формат работы |

повышается вероятность непреднамеренных действий пользователей и угроз, реализуемых с использованием каналов связи (сетевых угроз) |

|

уменьшается вероятность реализации угроз неатропогенного характера, угроз, связанных с физическим доступом и техническими каналами утечки |

||

|

2 |

Банкротство кадрового агентства |

увеличивает риски некачественного подбора персонала, в связи с чем увеличивается вероятность реализации угроз преднамеренных действий пользователей, непреднамеренных действий пользователей и угроз хищения и уничтожения путем физического доступа |

|

3 |

Ликвидация охраны бизнес-центра/ЧОП |

повышается вероятность реализации угроз утечки по техническим каналам, угроз хищения и уничтожения путем физического доступа |

|

4 |

Сотрудничество с государственными органами |

устанавливает необходимость наличия сертифицированных СрЗИ и системы менеджмента ИБ |

Кроме того, специалисты по ИБ должны обладать способностью определять уязвимости существующей системы защиты и потенциально возможные угрозы с определением степени их актуальности для конкретного экономического субъекта в заданных условиях.

На основе анализа полученной информации участники могут определить наиболее вероятные угрозы с учетом показателя исходной защищенности:

- угрозы непреднамеренных действий пользователей;

- угрозы, связанные с использованием программных решений;

- угрозы преднамеренных действий внутренних нарушителей;

- угрозы несанкционированного доступа по каналам связи;

- угрозы от утечки по техническим каналам.

Таким образом, в рамках игры необходимо предусмотреть следующие аспекты:

- отображение разнообразных причин реализации угроз;

- моделирование конкретных ситуаций реализации угроз;

- наличие вариативности возможных исходов реализации угроз;

- имитация условий внешней среды.

3) Построение стратегии защиты. Основной этап деловой игры имитирует построение стратегии защиты критической информации. В целях приближения моделируемого игрового пространства к реальным условиям современного бизнеса требуется введение ограничений на необходимые ресурсы, в том числе финансовые, временные и пр.

Для обеспечения финансовых ограничений необходимо ввести систему игровой валюты, в которой будет измеряться выделенный на ИБ бюджет, а также стоимость предлагаемых СрЗИ. Стоимость СрЗИ может представлять собой реальные цены на рынке услуг и продуктов, перенесенные в пропорции игровой валюты. Соотношение бюджета ИБ со стоимостью предлагаемых решений должно обеспечивать возможность построения лучшей стратегии защиты при реализации принципов разумности, достаточности и необходимости.

Построение системы защиты производится от общих концепций к частным решениям. Для построения стратегии защиты при проектировании деловой игры требуется сформировать перечень предлагаемых участникам средств и методов защиты, реализующих защиту информации на организационно-правовом, программно-аппаратном, инженерно-техническом и криптографическом уровнях. Для обеспечения вариативности сценариев игры необходимо предусмотреть возможность построения эффективной системы защиты разными наборами предлагаемых средств.

В приведенном примере участники могут выбрать СрЗИ, которые необходимы для предотвращения актуальных угроз с учетом анализа исходных данных и особенностей (или изменений) внешней среды:

- антивирусное ПО;

- построение системы менеджмента ИБ (разработка политики безопасности, инструктаж работников и пр.);

- настройка резервного копирования;

- DLPсистемы и настройка разграничения доступа;

- установка видеонаблюдения и приобретение средств обнаружения закладных устройств и т.д.

Для реализации построенной участниками стратегии защиты необходимо обеспечить имитацию реального рынка продуктов и услуг, предоставляемых в сфере ИБ. Данный аспект требует соблюдения требований к предлагаемым решениям:

- актуальность (широкое использование в бизнесе);

- осведомленность (предварительное знакомство в период обучения);

- обеспечение защиты от актуальных для моделируемой организации угроз;

- наличие информации о принципах действия в открытом доступе.

Для обеспечения широкого выбора и многоальтернативности решений необходимо включить в сформированный перечень услуг и продуктов как основные средства защиты: антивирусное программное обеспечение, DLP-системы, межсетевые экраны, системы обнаружения вторжений, комплексы фильтрации трафика, системы резервного копирования и пр. – так и сопутствующие средства: источники бесперебойного питания, системы видеонаблюдения и пр.

4) Управление инцидентами. Менеджмент инцидентов ИБ обеспечивает своевременную и эффективную модернизацию существующей системы защиты на основе полученных ранее данных о ее недостатках и достоинствах. Управление инцидентами связано с процессом обработки и анализа данных о работе системы защиты, сравнения полученных сведений в результате её эксплуатации с исходными и плановыми показателями.

При проектировании деловой игры необходимо разработать систему оценивания построенной участниками защиты, базирующуюся на оценке её эффективности, а также логике реализации угроз и принципах действия выбранной системы защиты. Для выполнения данного условия целесообразно вводить числовые характеристики для последующих расчетов и предоставления результатов участникам.

К таким числовым величинам можно отнести вероятность реализации угроз, размер потенциальных потерь в случае их реализации, показатель защиты СрЗИ от конкретной угрозы.

Для описания вероятности реализации угроз может быть использована аналогия с Методикой определения актуальных угроз безопасности персональных данных при их обработке в информационных системах персональных данных ФСТЭК России.

Вводятся четыре вербальных градации этого показателя:

- маловероятно – отсутствуют объективные предпосылки для осуществления угрозы;

- низкая вероятность – объективные предпосылки для реализации угрозы существуют, но принятые меры существенно затрудняют ее реализацию угрозы;

- средняя вероятность – объективные предпосылки для реализации угрозы существуют, но принятые меры обеспечения безопасности недостаточны;

- высокая вероятность – объективные предпосылки для реализации угрозы существуют и меры по обеспечению безопасности не приняты.

Каждой позиции вероятности задано числовое значение в соответствии с таблицей 2, которое используется в качестве расчётного значения при определении показателя необходимой защищенности.

Таблица 2

Числовые характеристики вероятностей угроз

|

№ |

Наименование оценки вероятности |

Расчетное значение (Pi) |

|

1 |

Маловероятна |

0 |

|

2 |

Низкая вероятность |

0,3 |

|

3 |

Средняя вероятность |

0,5 |

|

4 |

Высокая вероятность |

0,8 |

Для описания степени потенциальных потерь могут быть заданы числовые значения, равные денежному ущербу в игровой валюте, представляющие собой данные известных случаев реализации угроз или рассчитанные приближенно.

Также в рамках проведения деловой игры необходимо реализовать процесс изучения участниками вариантов поведения сформированной системы защиты в реальных условиях за счет формулирования кейсов реализации угроз с целью повышения ценности получаемого профессионального опыта.

Для осуществления данного этапа представляется возможным разработать кейсы реальных инцидентов, основанные на данных судебных практик или открытых сведений компаний о реализации рассматриваемых угроз, а также теоретических сведений о построении системы защиты. Для этого необходимо разработать конкретную ситуацию и предусмотреть вероятные последствия ее реализации исходя из потенциально возможных вариантов построения системы защиты.

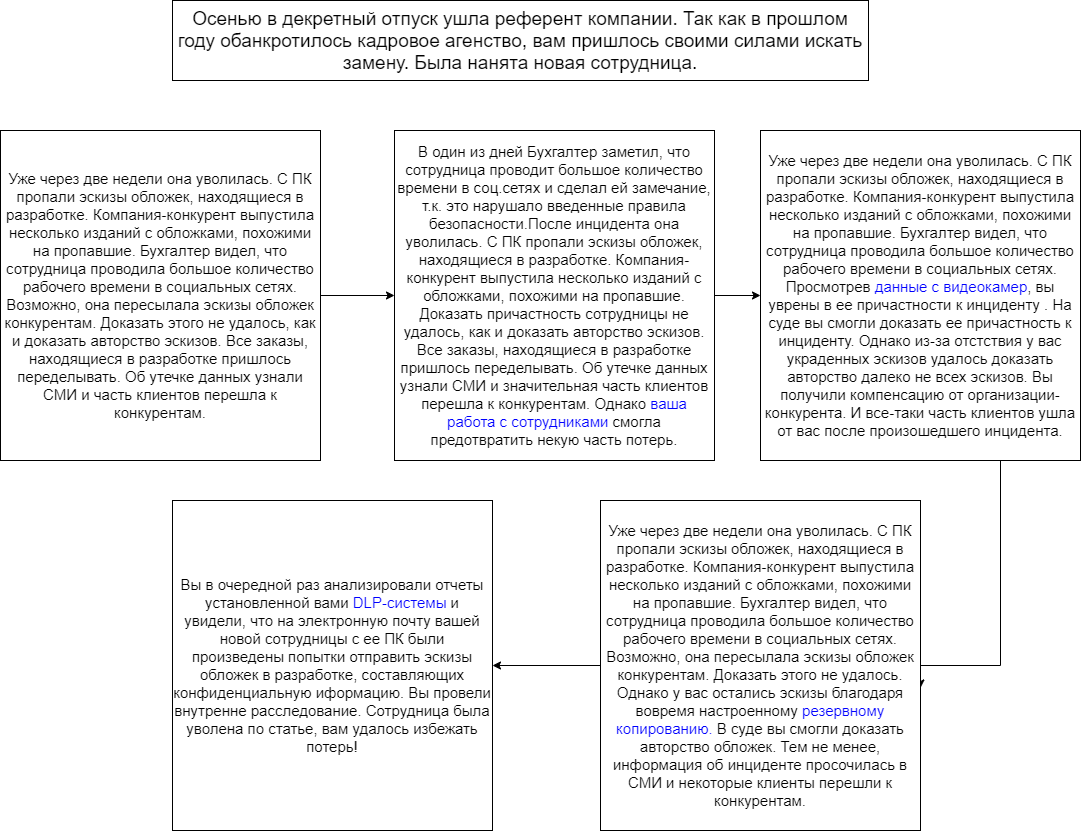

Пример разработки кейса приведен на рисунке 3 с описанием вероятных последствий в зависимости от выбранных участниками СрЗИ от наихудшего к наилучшему.

Рисунок 3 – Разработка кейса деловой игры

Таким образом, проектирование деловых игр по комплексному управлению ИБ сопровождается моделированием всех этапов процесса построения КСЗИ на предприятии. В процессе проведения игры требуется не только обеспечить работу обучающихся с конкретными средствами и методами защиты, но и создать условия для интеграции знаний и навыков в профессиональные ситуации, приближенные к реальным условиям современного бизнеса.

Для повышения ценности получаемого обучающимися опыта необходимо предусмотреть постановку конкретной профессиональной задачи, предоставление полной и достаточной информации о моделируемом экономическом субъекте и его характеристиках для обеспечения корректной оценки рисков и последующего построения системы защиты а также ее объективную всестороннюю оценку.

1. Fedorov D.Yu., Stel'mashonok E.V. Kompetencii Vorldskills, trudovye funkcii profstandartov i povyshenie kachestva obrazovaniya studentov v oblasti zaschity informacii // Konvergenciya cifrovyh i material'nyh mirov: ekonomika, tehnologii, obrazovanie. Sbornik nauchnyh statey mezhdunarodnoy nauchnoy konferencii. 21-22 iyunya 2018 g. Sankt-Peterburg. Conference of St.-Petersburg State University of Economics. / Pod red. prof. V.V. Trofimova, V.F. Minakova. - SPb.: Izd-vo SPbGEU, 2018. - S. 269-273

2. Informacionnaya bezopasnost' cifrovogo prostranstva: kollektivnaya monografiya / Pod red. E.V. Stel'mashonok, I.N. Vasil'evoy. - SPb.: Izd-vo SPbGEU, 2018. - 160 s.

3. Podruzhkina T.A., Fedorov D.Yu. Problemnye voprosy podgotovki kadrov v oblasti informacionnoy bezopasnosti v usloviyah standartizacii professional'noy deyatel'nosti // Informacionnaya bezopasnost' regionov Rossii (IBRR-2015): mater. IX Sankt-Peterburgskoy mezhregion. konf., Sankt-Peterburg, 28-30 oktyabrya 2015 g. - SPb.: SPOISU, 2015. - S. 349-350.

4. Bel'chikov Ya.M., Birshteyn M.M. Delovye igry - Riga: AVOTS, 1989 - s. 304

5. Kolesnikova D.S., Rudnichenko A.K. Trebovaniya k razrabotke avtomatizirovannoy obuchayuschey sistemy v oblasti informacionnoy bezopasnosti [Elektronnyy resurs] / Inzhenernyy vestnik Dona, №1 (2019). - Rezhim dostupa http://www.ivdon.ru/uploads/article/pdf/IVD_140_kolesnikova_rudnichenko.pdf_8b17039bfd.pdf, svobodnyy